Ağ Erişim Kontrolü

GENIAN NAC

Sıfır Ağ Değişikliği. Sıfır Entegrasyon.

Güvenilir, Kesintisiz, Güvenli — Her Yerde

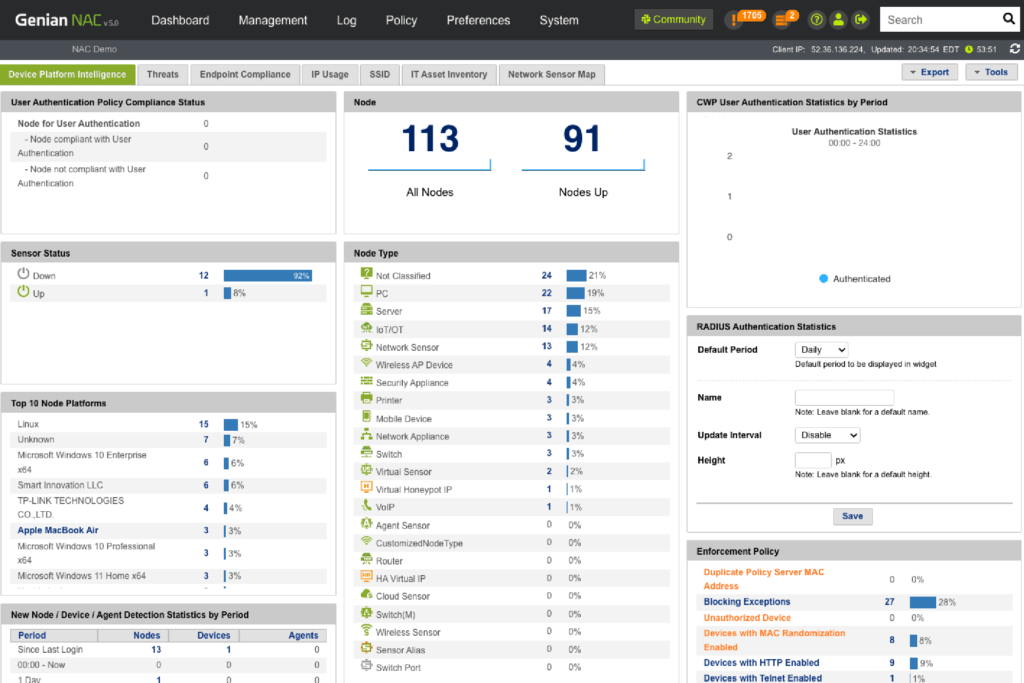

Genian NAC, ağa bağlı tüm varlıklar üzerinde gerçek zamanlı görünürlük sağlayarak ve bunların BT güvenlik politikalarınıza uyumunu garanti altına alarak pratik güvenlik uyumluluğu sunar.

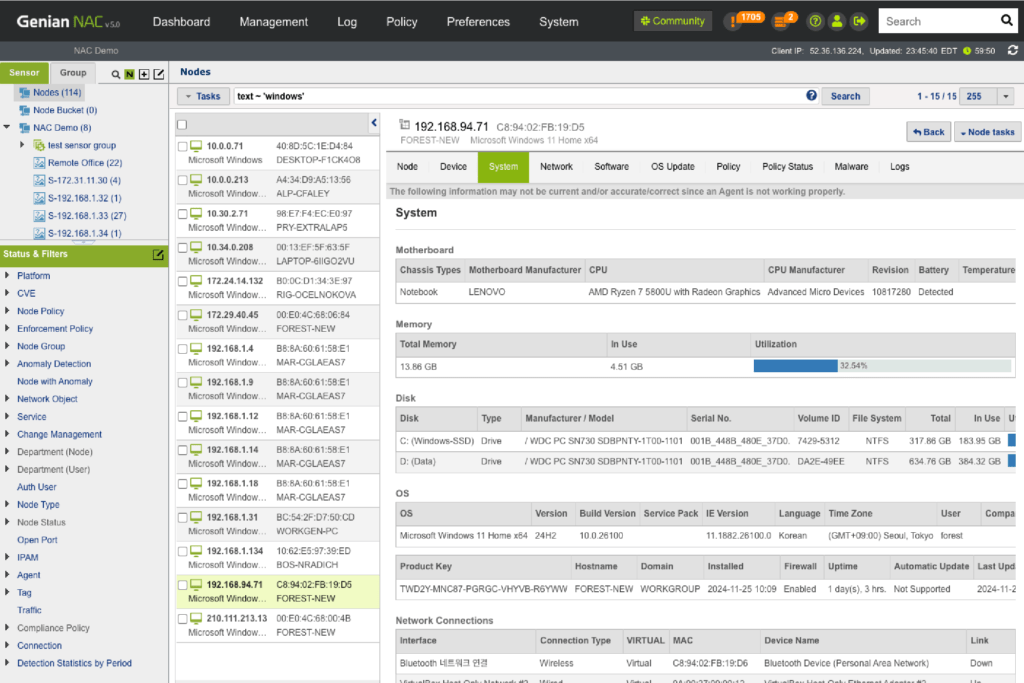

Mevcut altyapınızı bozmadan veya sistem erişilebilirliğini etkilemeden, tüm IP özellikli cihazlardan donanım ve yazılım bilgilerini sürekli olarak toplar ve izler.

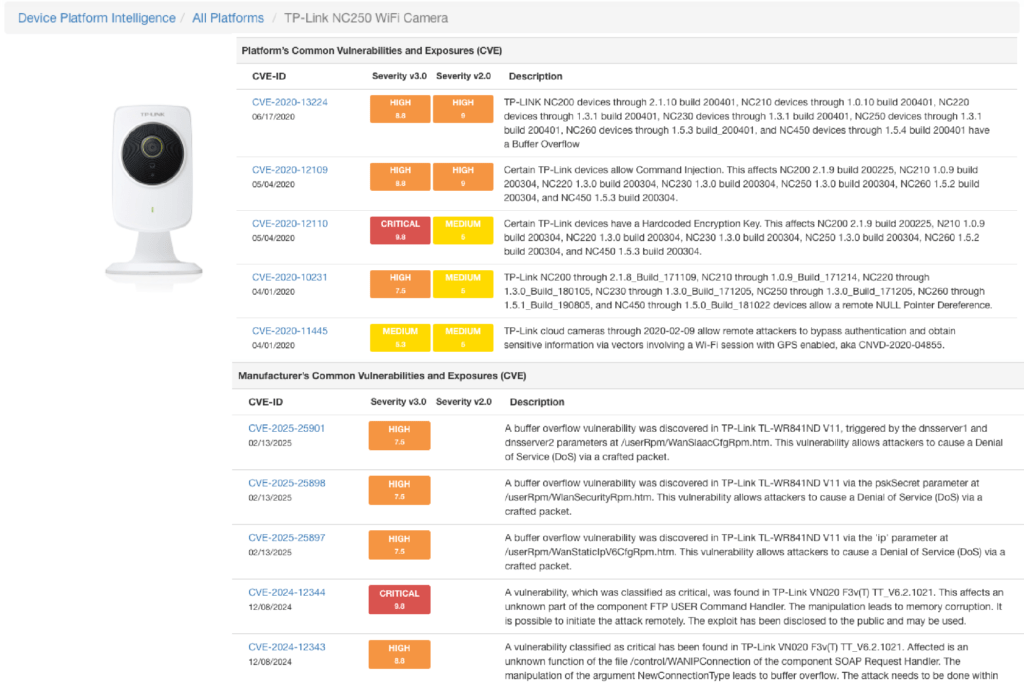

Cihaz Platformu Zekâsı (Device Platform Intelligence) sayesinde Genian NAC, her cihazın teknik ve işlevsel bağlamını tanımlar, bilinen veya potansiyel güvenlik açıklarını tespit eder, uygun kullanıcı erişim seviyelerini belirler ve ağ genelinde tam uyumluluğu sağlar.

- KOBİ’lerden Fortune 500 şirketlerine kadar 5.000’den fazla kuruluş tarafından güvenle tercih edilmekte ve Gartner tarafından dünyanın önde gelen NAC sağlayıcılarından biri olarak tanınmaktadır.

- Tam görünürlük ve politika uygulamasıyla, yerinde (on-prem), bulutta veya hibrit ortamlarda devreye alınabilir — üstelik ağınızda hiçbir değişiklik yapmadan.

- Hazır kurulumlu NAC ve ötesi — ağınızdaki her erişim noktasını korur.

Uç Noktada Kesintisiz Algılama ve Erişim Kontrolü

Genians’in Yeni Nesil NAC çözümü, kurumlara ağ varlıklarını güvende tutmak için gerekli olan en temel siber güvenlik özelliklerini ve işlevlerini sunar.

Mevcut operasyonları kesintiye uğratmadan, ağa bağlı tüm cihazlar üzerinde tam ağ gözetimi sağlar ve BT güvenlik politikalarına uyumu sürdürmek için dinamik erişim kontrolü uygular.

Ayrıca, otomasyon yeteneklerini kullanarak kurumun tüm güvenlik portföyünü NAC ile entegre biçimde yönetir ve en güvenli ağ erişim ortamını oluşturur.

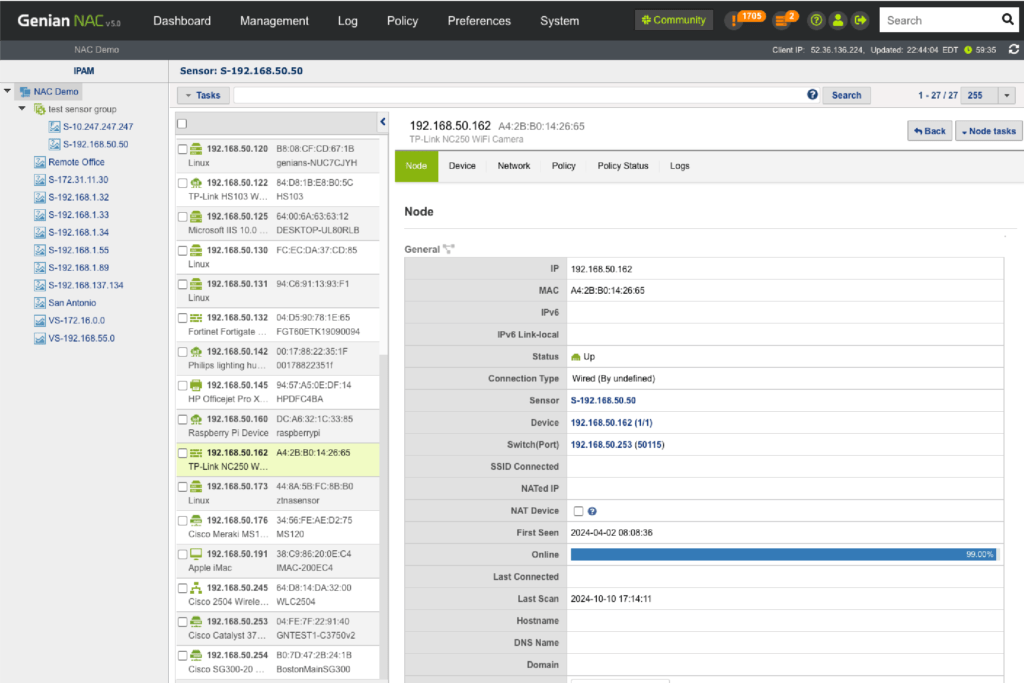

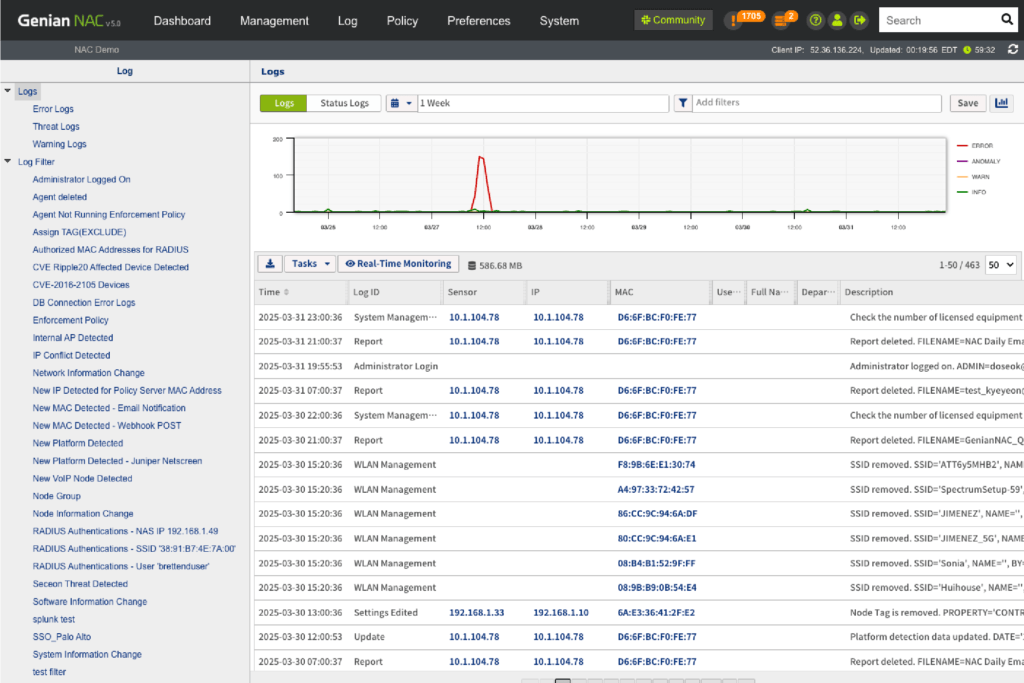

Ağ İzleme

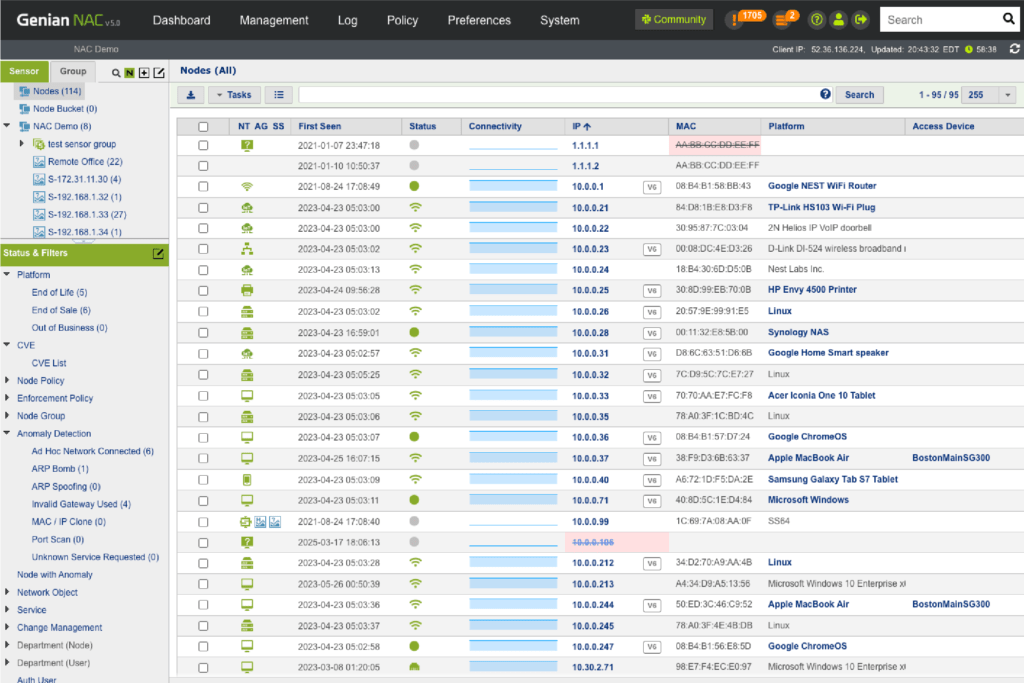

Genian NAC, ağınızdaki IP özellikli cihazları katman 2 (Layer 2) tabanlı, kesintisiz bir ağ sensörü aracılığıyla gerçek zamanlı olarak izler ve bu cihazları ile kullanıcılarını iş gereksinimlerinize göre mantıksal gruplara ayırır.

Genians’in gelişmiş zekâsı sayesinde NAC, ağa bağlı çok çeşitli cihazları ve durumlarını analiz eder, böylece anlık, anlamlı ve uygulanabilir bilgiler sunar.

Tespit

- En doğru cihaz platformu bilgilerini sağlayın ve erişim eğilimlerini görün.

- “Kim, Ne, Nerede, Ne Zaman, Nasıl” gibi bağlamsal erişim bilgilerini keşfedin.

- Uyumluluk durumundaki değişiklikleri zamanında tespit edin.

Kapsam

- Mevcut ağ yapılandırmasını değiştirmeden heterojen ağ ortamlarını izleyin.

- Kablosuz paketleri Kablosuz Sensörler veya Ajanlar aracılığıyla izleyin.

- Yönetilen, yönetilmeyen ve hatta eski (legacy) ağ cihazlarının tümünü izleyin.

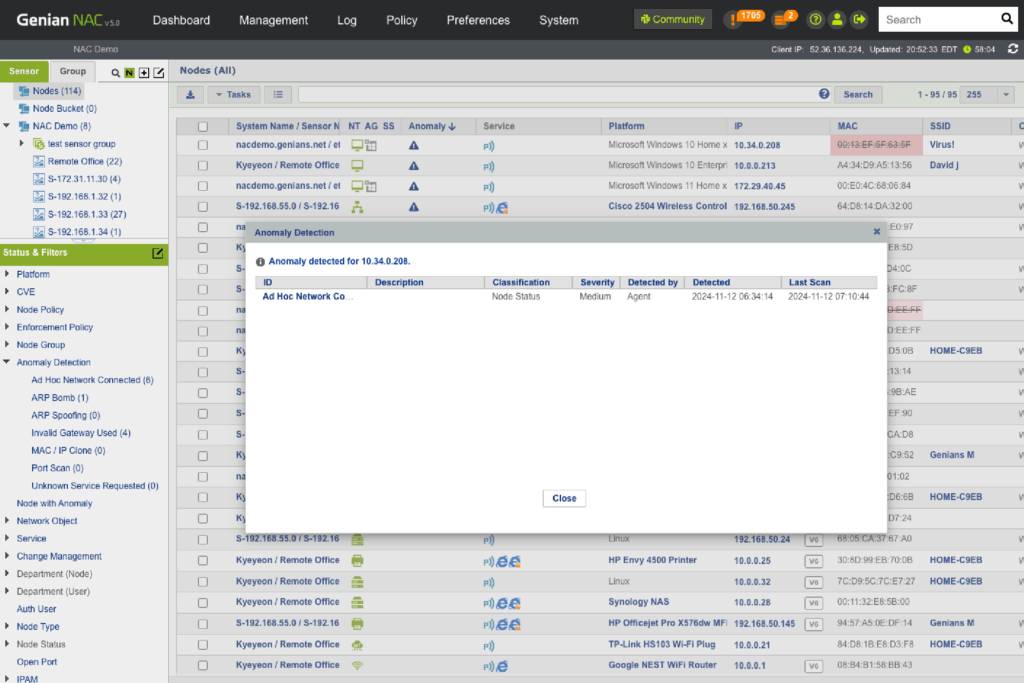

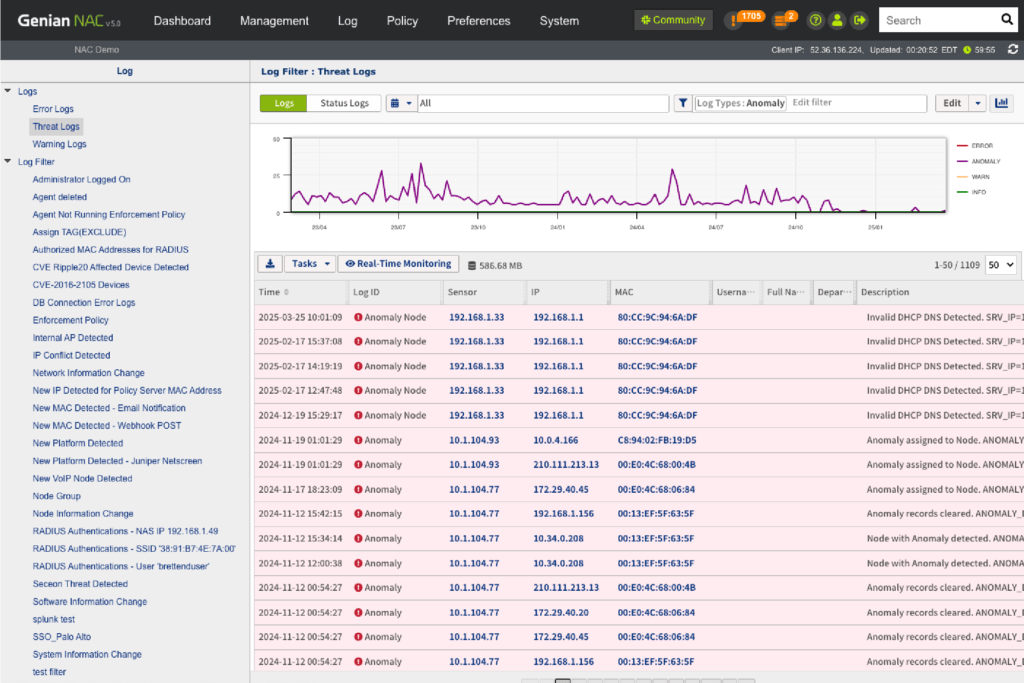

Gözlem

- Uyumsuz, bilinmeyen, kötü niyetli veya hatalı yapılandırılmış cihazları bulun.

- ARP Spoofing/Bombing, MAC/IP klonlama, port tarama, geçersiz ağ geçidi gibi anormal ağ trafiğini tespit edin.

- Tamamen özelleştirilebilir panolar aracılığıyla kişiselleştirilmiş bilgiler sunun.

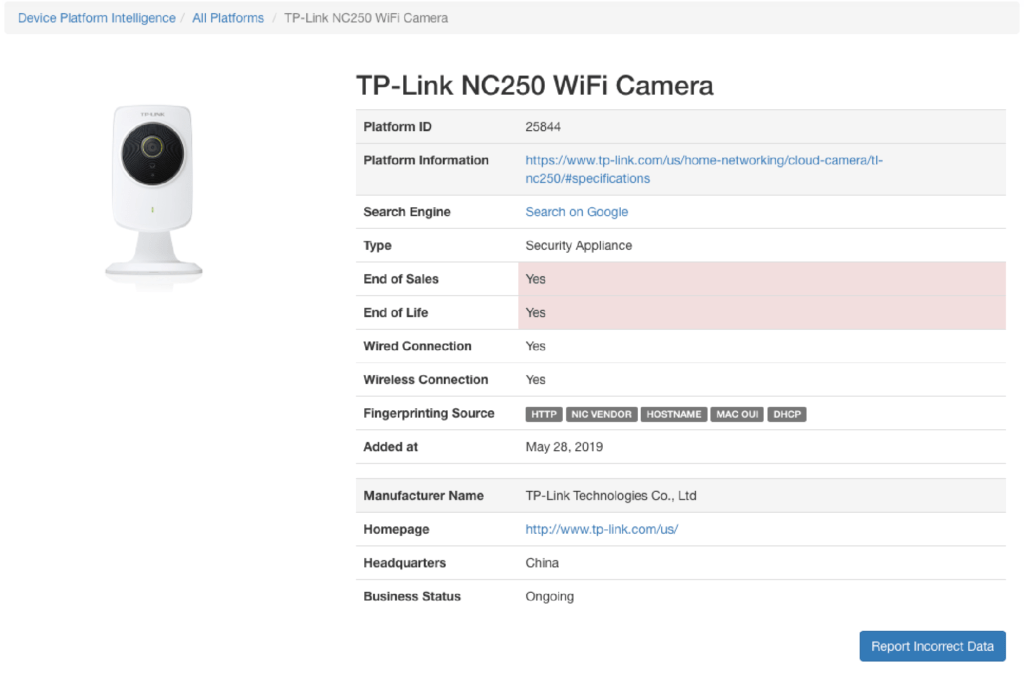

Cihaz Risk Analizi

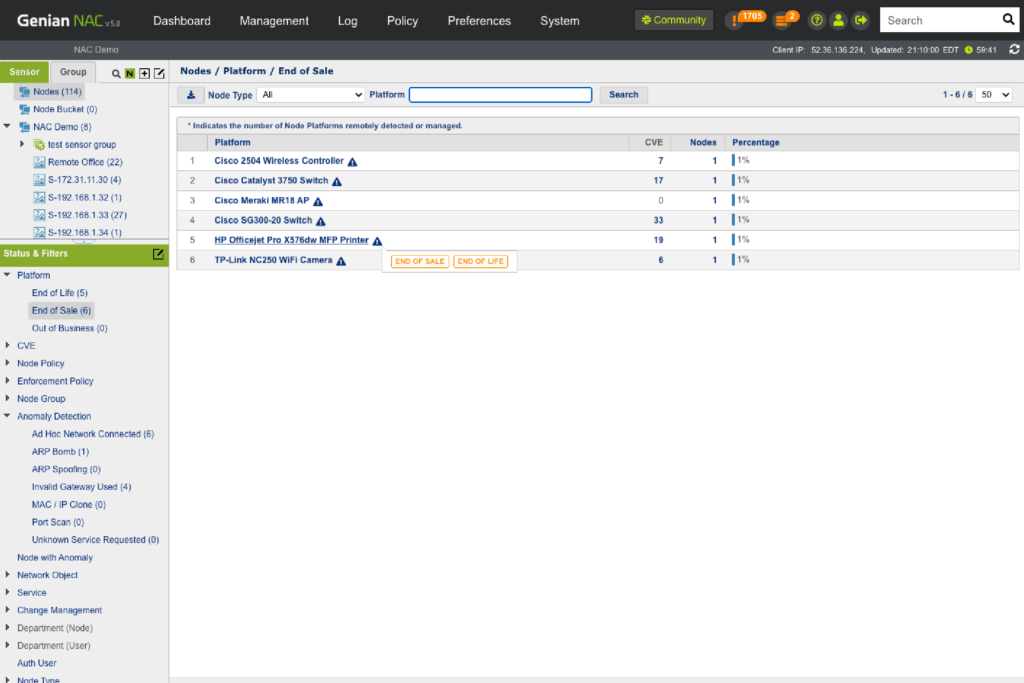

“Cihaz Platformu”, bir ağa erişmek için kullanılan donanım, yazılım veya donanım ile yazılımın (işletim sistemi) herhangi bir kombinasyonunu ifade eder. Device Platform Intelligence (DPI) ile entegre edilmiş Genian NAC, IoT çağında ağ görünürlüğünü artırmak ve ağ erişimini güvence altına almak amacıyla, cihazın kimliğini, bağlamsal bilgilerini ve risk durumunu en doğru şekilde sunabilir. DPI, Genians Cloud üzerinden paylaşılabilir.

Kimlik

- Ayırt edici bilgi

- Cihaz Platformunun adı; üretici, cihaz adı ve model numarasından oluşur (Common Platform Enumeration – CPE sözlüğü ile entegredir).

- Cihaz platformlarının gerçek görüntüsü

- Cihaz parmak izi kaynaklarının listesi

- Ağ bağlantı türü (Kablolu, Kablosuz)

- Yayınlanma tarihi

Bağlam

- İş Bilgileri

- Ürünün kullanım ömrü sonu (EOL)

- Ürünün destek süresi sonu (EOS)

- Üreticinin iş durumu

- Üreticinin konumu (Ülke)

- Üreticinin ana sayfası

- Genişletilmiş Bilgiler

- Ürün web sayfasına bağlantı

- Google arama motoruna bağlantı

Risk

- Teknoloji Açığı

- Yaygın Güvenlik Açıkları ve Etkilenmeler (CVE) sağlar

- Güvenlik açıklarına maruz kalan cihaz platformlarını gerçek zamanlı olarak raporlar

- Uyarı ve bildirim gönderir

- İş Açığı

- Güncellenemeyen veya yamalanamayan sistemlere yol açabilecek, iflas eden ya da başka bir şirket tarafından satın alınan üretici veya satıcıları raporlar

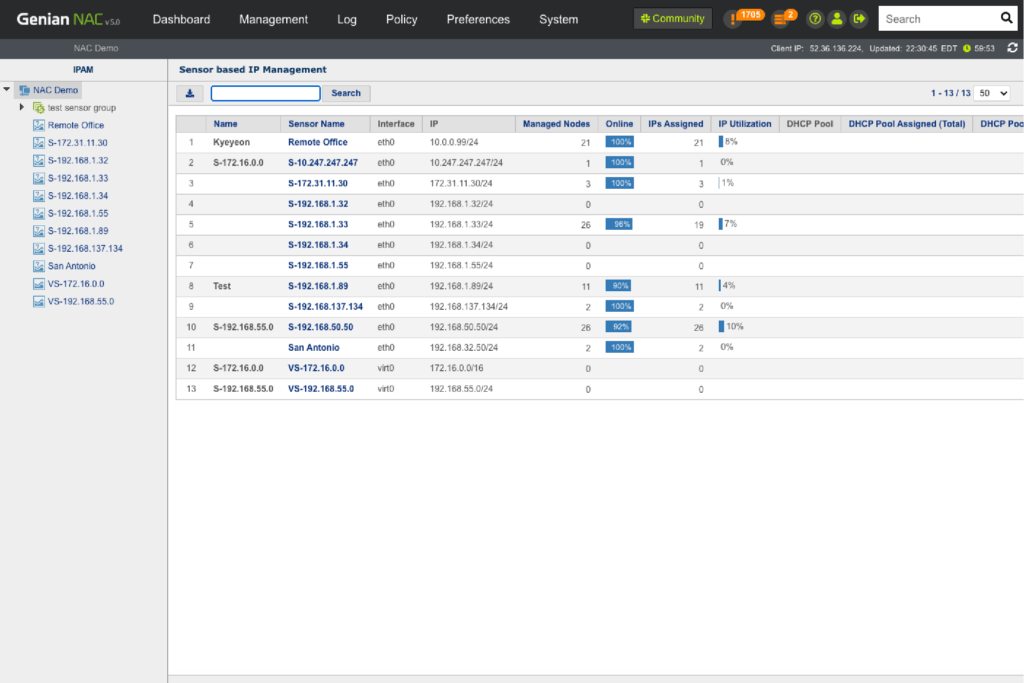

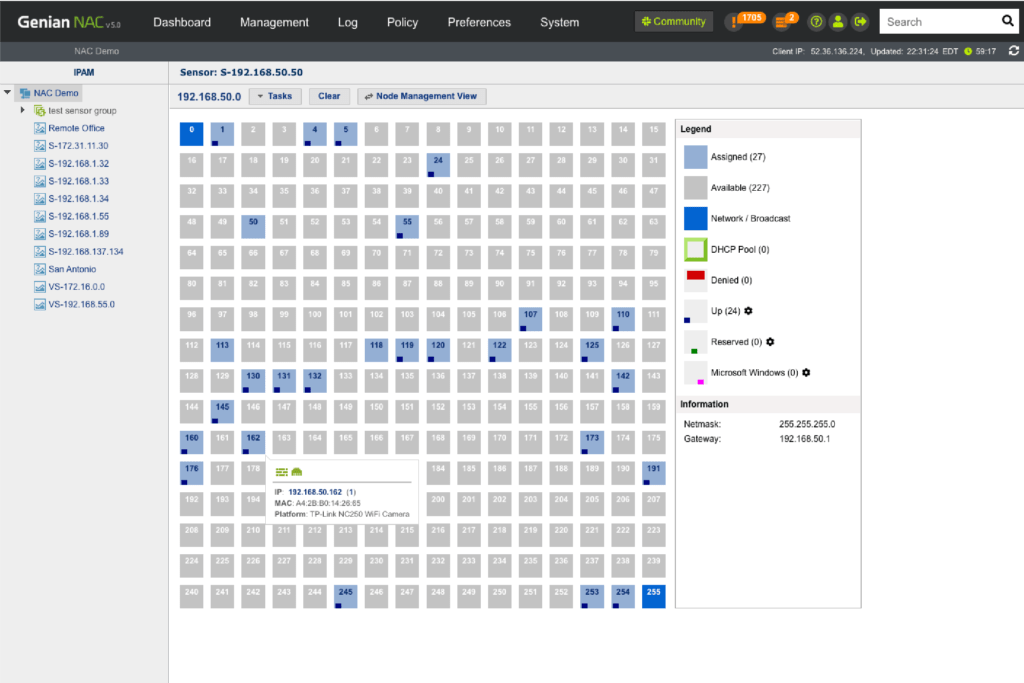

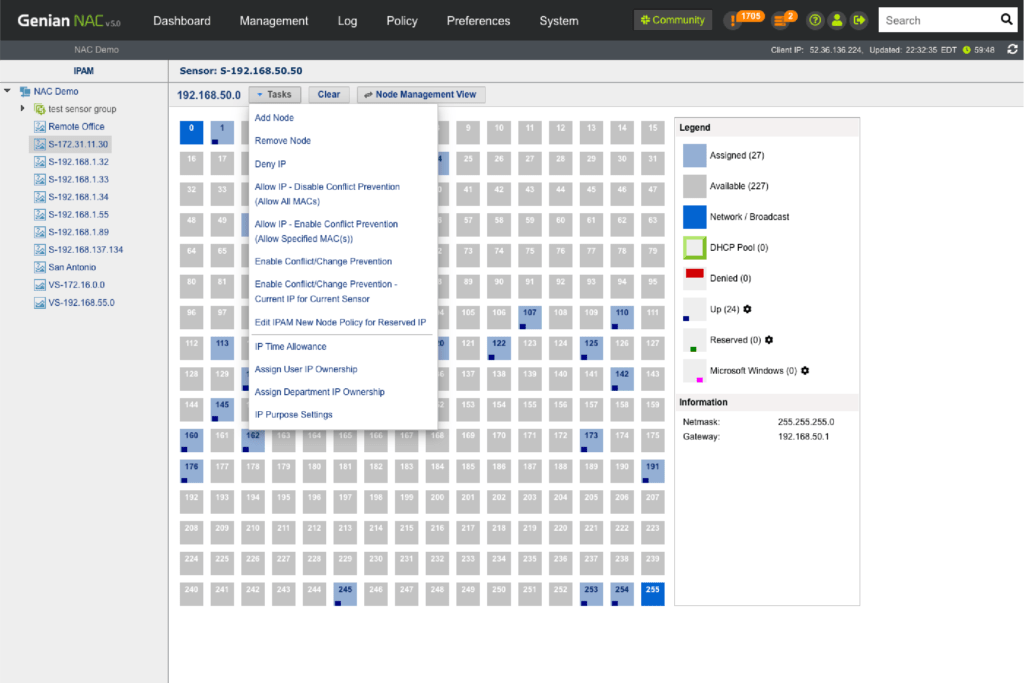

IP Adres Yönetimi

Sezgisel IP matris arayüzümüz (Class C Alt Ağ Maskesi) aracılığıyla, kaç IP adresinin kullanıldığını ve kullanılabilir olduğunu, hangi IP’lerin DHCP aracılığıyla atandığını, hangilerinin rezerve edildiğini ve daha fazlasını görebilirsiniz.

İzleme

- Her ağ segmenti için IP adresi kullanımını görüntüleyin

- Bir IP adresine bağlanan kişi veya cihazı belirleyin. IP adreslerindeki değişiklikleri izleyin

Kapsamlı IP Yönetimi

- Yerleşik DHCP Sunucusu

- IP Adresi (İzin Ver, Reddet, Kirala, Ata)

- IP Çakışması / Değişiklik Önleme

- MAC/IP Klonlama Tespiti

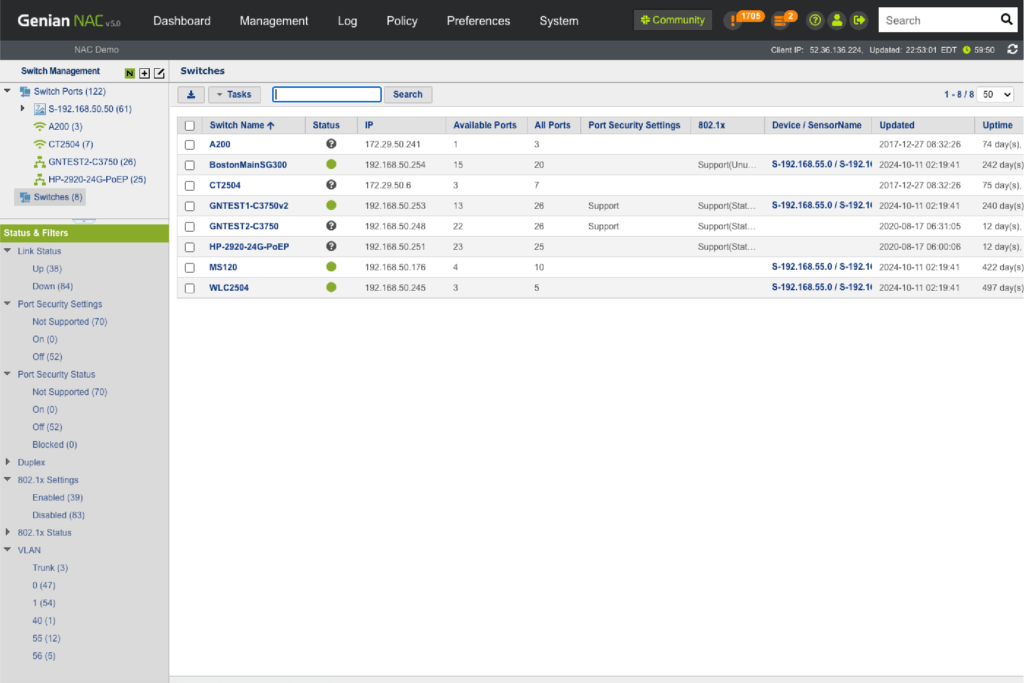

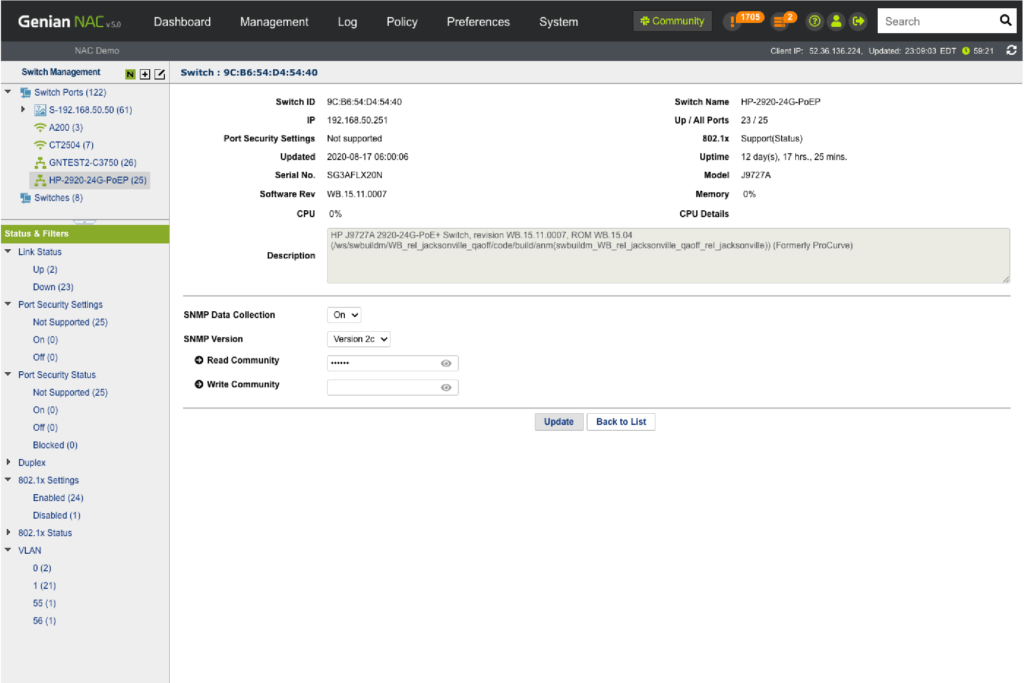

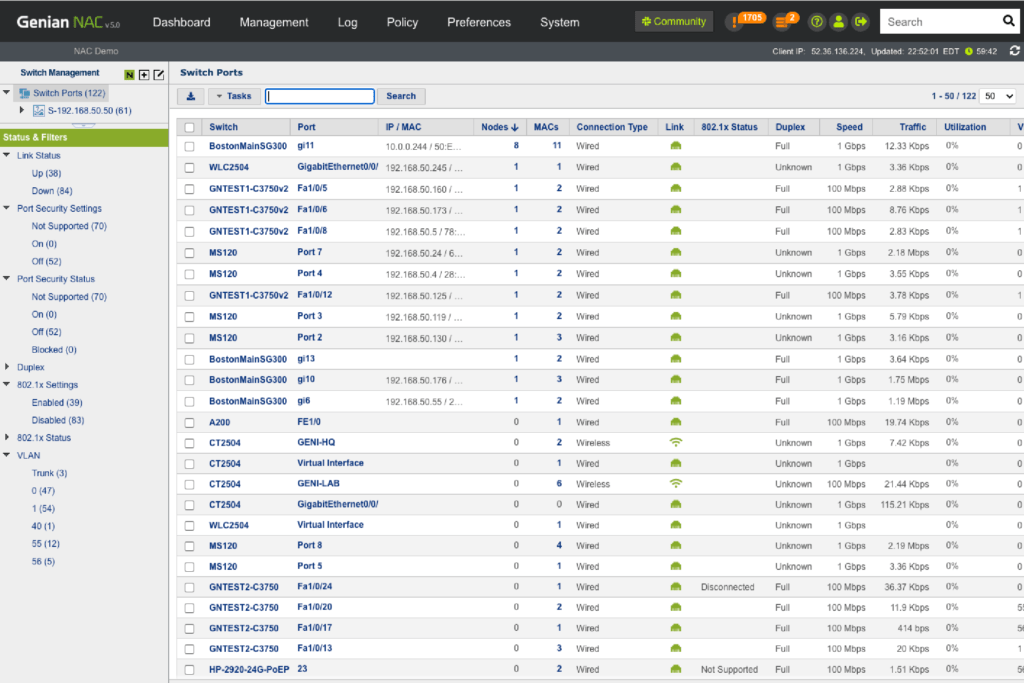

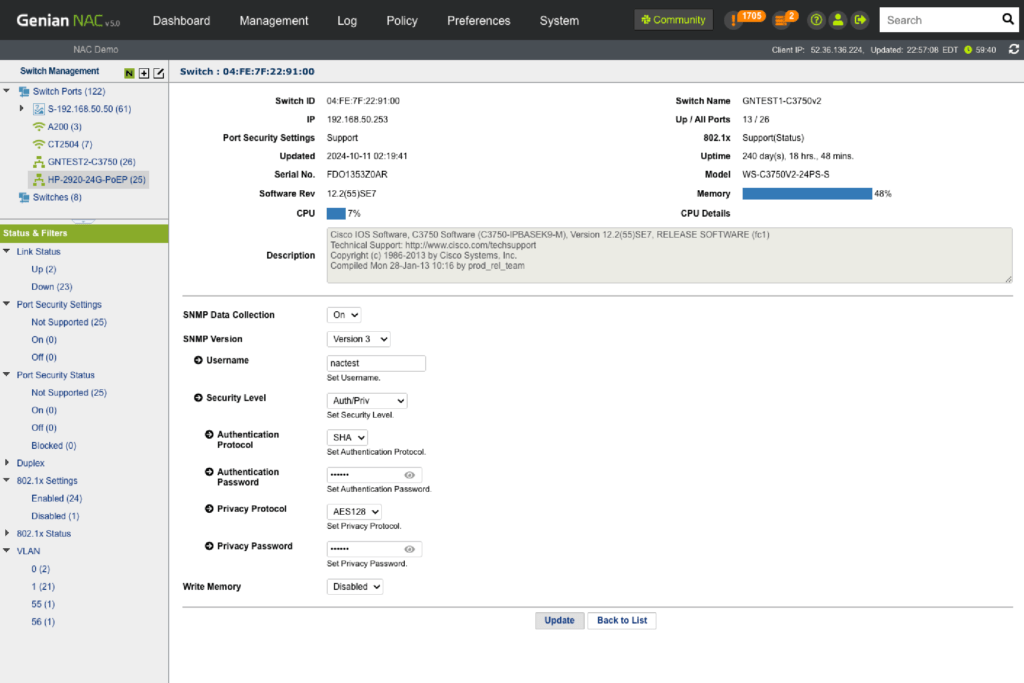

Switch Port Yönetimi

Belirli portlara kaç cihazın bağlı olduğunu, bağlantı durumlarını, port düzeyinde güvenliği, 802.1x bilgilerini, trafiği, kullanım oranını ve daha fazlasını görüntüleyin.

802.1x port tabanlı erişim kontrolünü kullanarak, uyumsuz cihazların bağlı olduğu portları denetleyin.

İzleme

- Belirli portlara kaç cihazın bağlı olduğunu belirleyin

- Bağlı cihazların kimlik doğrulama durumunu kontrol edin

- Anahtar port durumunu izleyin (Açık/Kapalı, Güvenlik, 802.1x, VLAN vb.)

Port Yönetimi

- Switch ve Port Açıklaması

- Yönetimsel Olarak Kapalı

- En Yoğun Trafiğe Sahip İlk 10 Anahtar Portunu Keşfedin

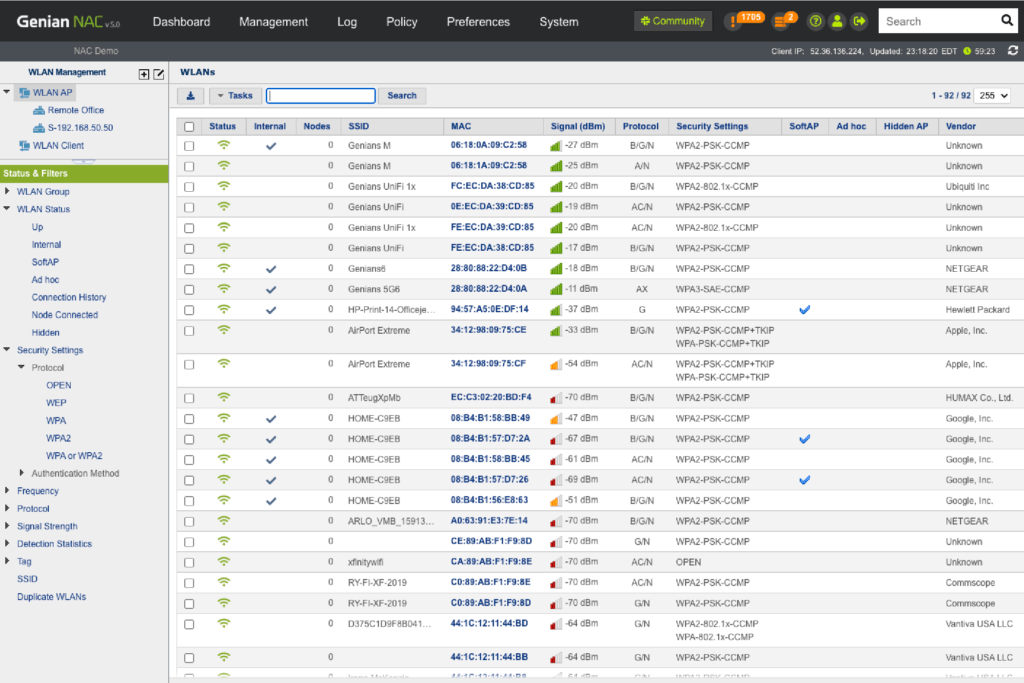

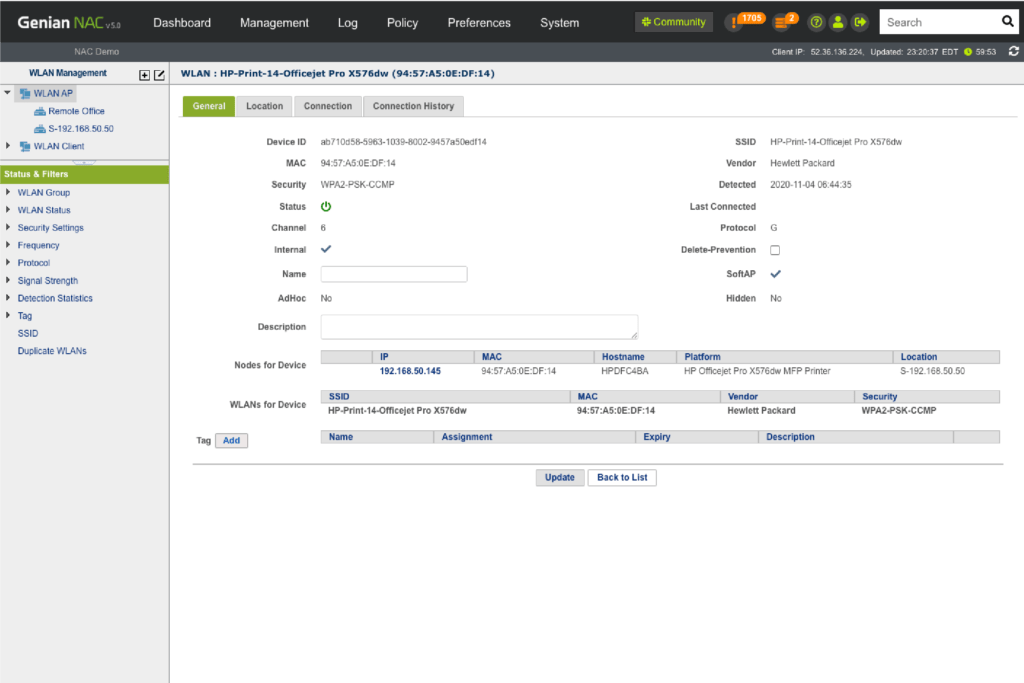

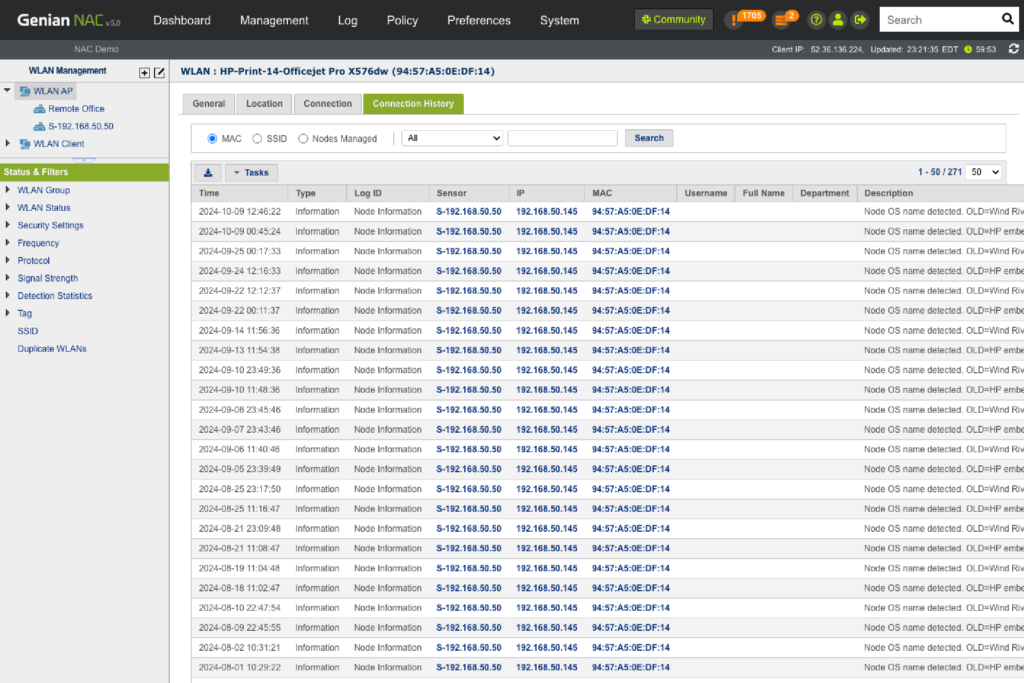

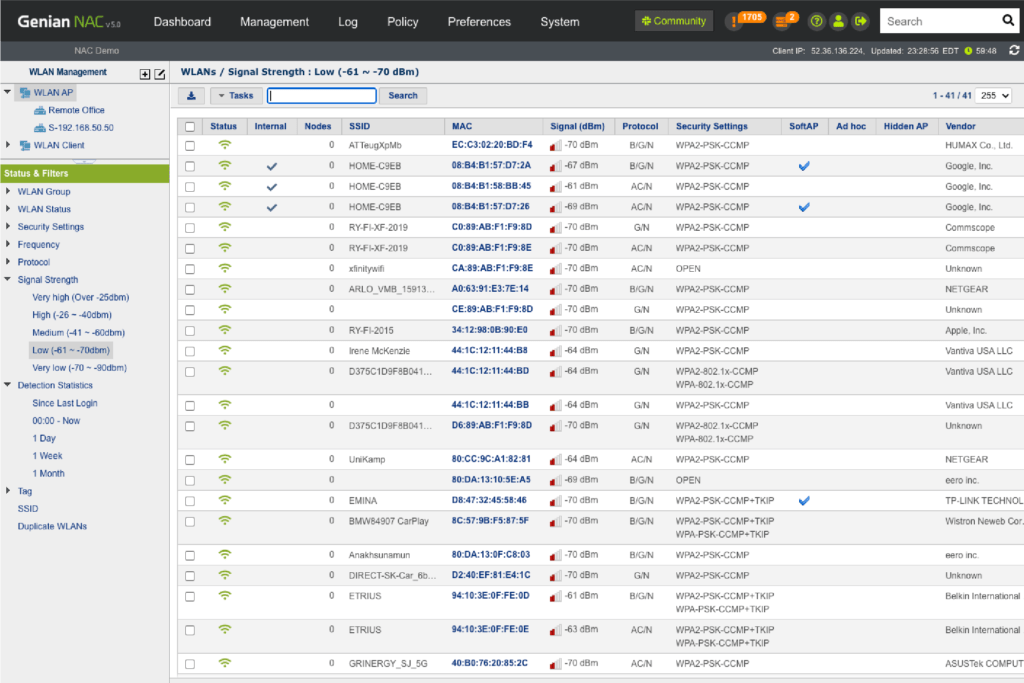

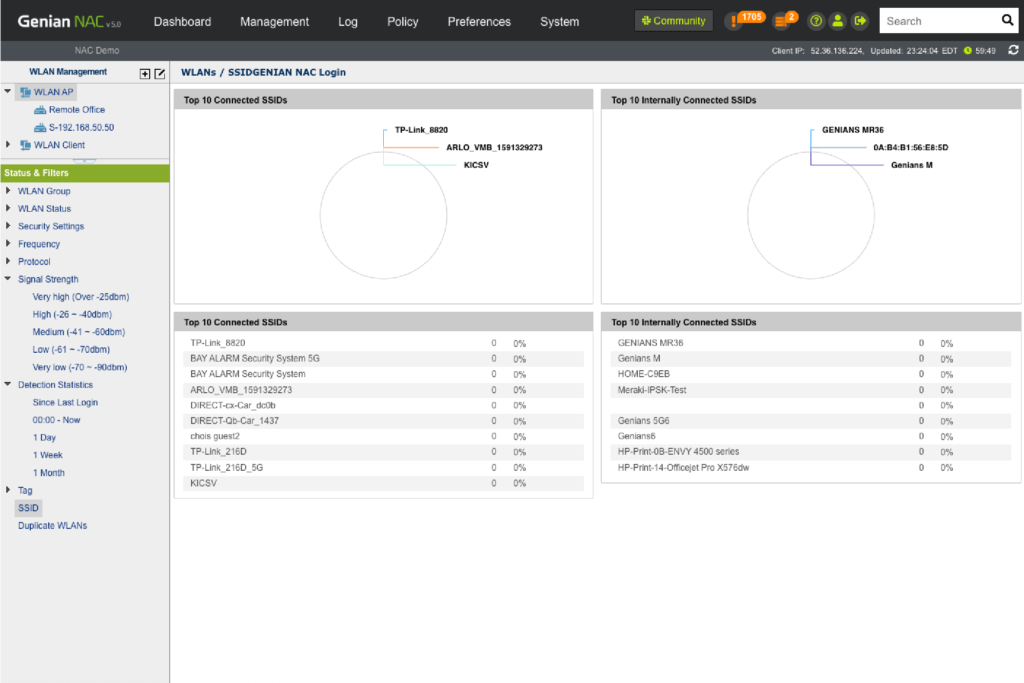

Kablosuz Ağ Güvenliği

Genians’in Ağ Sensörü, ağınızdaki tüm SSID’leri tarama ve hangi cihazın hangi SSID’ye bağlandığını belirleme yeteneğine sahiptir. Bu sayede yalnızca kuruluşunuza ait erişim noktalarını (AP) değil, aynı zamanda çevredeki erişim noktalarını da algılar ve bu erişim noktalarına bağlanan cihazları denetler.

Gruplara göre (Yetkili AP, Sahte AP, Hatalı Yapılandırılmış AP, Paylaşım (Tethering) cihazı vb.) politika uyumluluğuna bağlı olarak, Wi-Fi özellikli cihazların farklı SSID’lere erişimine izin verebilir veya erişimi reddedebilirsiniz.

Kablosuz Ağ İzleme

- Kablosuz Sensör veya Aracı (Agent) aracılığıyla SSID’leri tespit edin

- Her SSID’ye bağlı tüm kablosuz cihazları keşfedin

- SSID’lerin bulunduğu konumları belirleyin

- Kurumsal ağlara bağlı erişim noktalarını (AP) tespit edin

Kablosuz Ağ Uyumluluğu

- Uyumsuz kablosuz cihazları (AP’ler, mobil cihazlar) tespit edin

- Sahte ve hatalı yapılandırılmış AP’leri belirleyin

- Gizli AP’leri ve yazılımsal erişim noktalarını (softAP) tespit edin

Kablosuz Bağlantı Yöneticisi

- Kablosuz bağlantı profilini yönetin

- SoftAP’yi devre dışı bırakın

- Tek tıklamayla kablosuz bağlantı hizmeti sağlayın

- Yalnızca yetkili erişim noktalarına (AP) bağlantıya izin verin

- 802.1x istemci eklentisi (EAP-GTC)

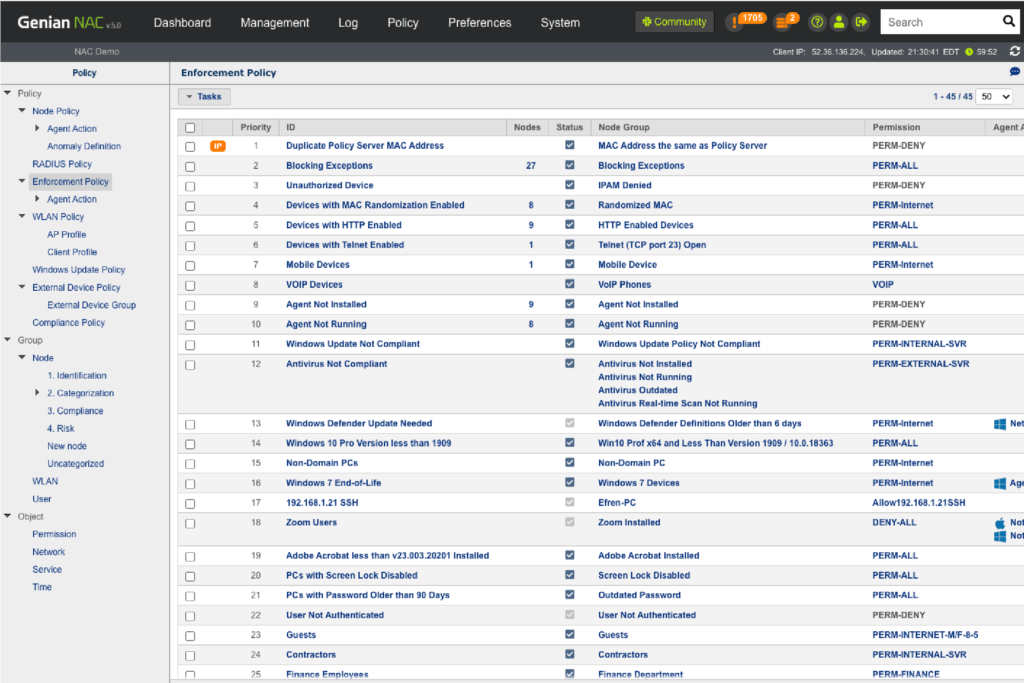

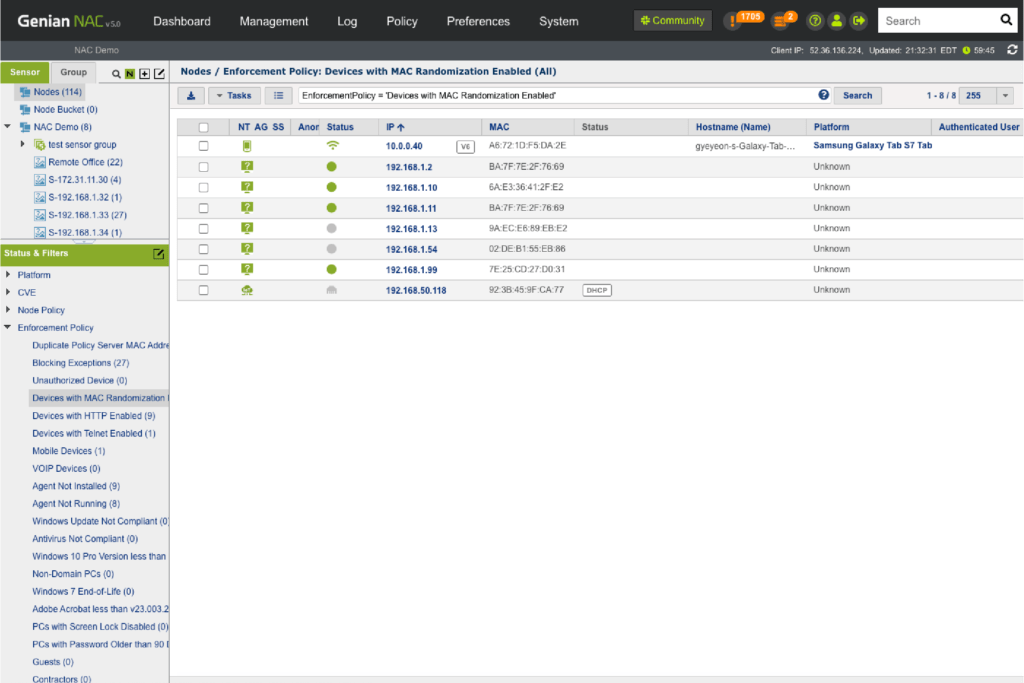

Ağ Erişim Kontrolü

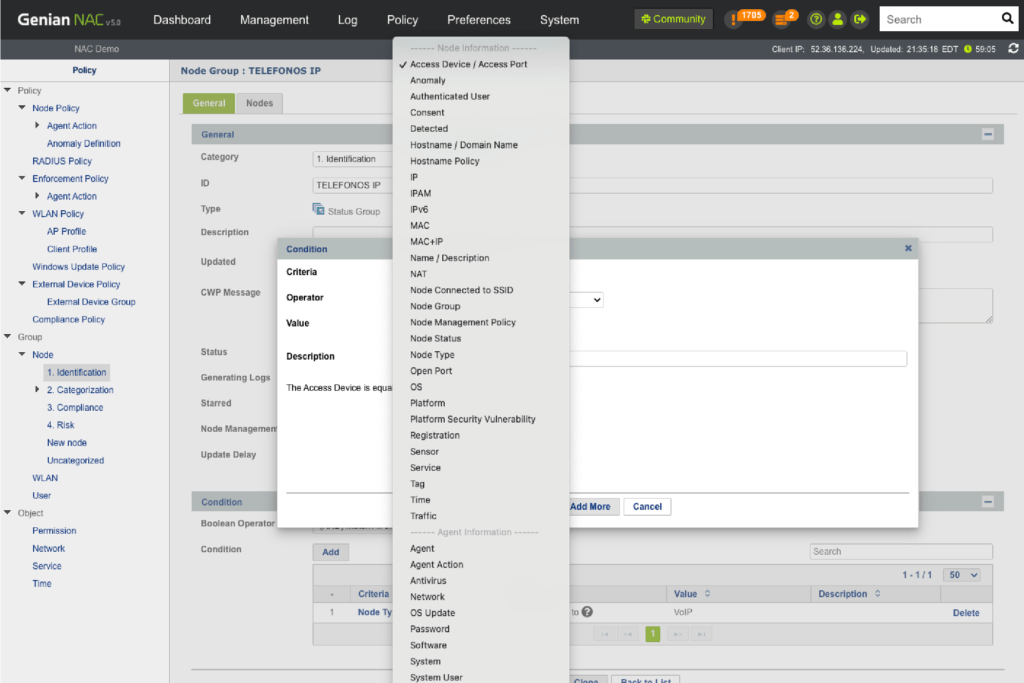

Genian NAC, bağlamsal bilgileri (Ne, Kim, Ne Zaman, Nerede, Nasıl) kullanarak BT güvenlik politikalarını dinamik bir şekilde uygulamak için çeşitli tekniklerden yararlanır. Uyumsuz cihazları karantinaya alır ve otomatik süreçler aracılığıyla bu cihazların uyumlu hale getirilmesini sağlar.

Dinamik Erişim Kontrolü

- Koşul Tabanlı Gruplandırma (500’den fazla ön tanımlı koşul)

- Uç nokta uyumluluk durumundaki değişikliğe göre politika atama

- Yerel ağ (LAN) içinde uçtan uca erişim kontrolü

Çok Katmanlı Erişim Kontrolü

- 802.1x: Yerleşik RADIUS Sunucusu

- DHCP: Yerleşik DHCP Sunucusu

- Katman 2: ARP Zorlama (Ağ Sensörü kullanarak)

- Katman 3: TCP Sıfırlama (Mirror/SPAN Sensörü kullanarak)

- Katman 3: Satır İçi Zorlama (Çift Bağlantılı Ağ Geçidi)

- Aracı (Agent): NIC/Güç Kontrolü, Uyarı Bildirimi (Popup)

- Entegrasyon: Güvenlik Duvarı, Anahtar Port Kapatma (SNMP, Webhook)

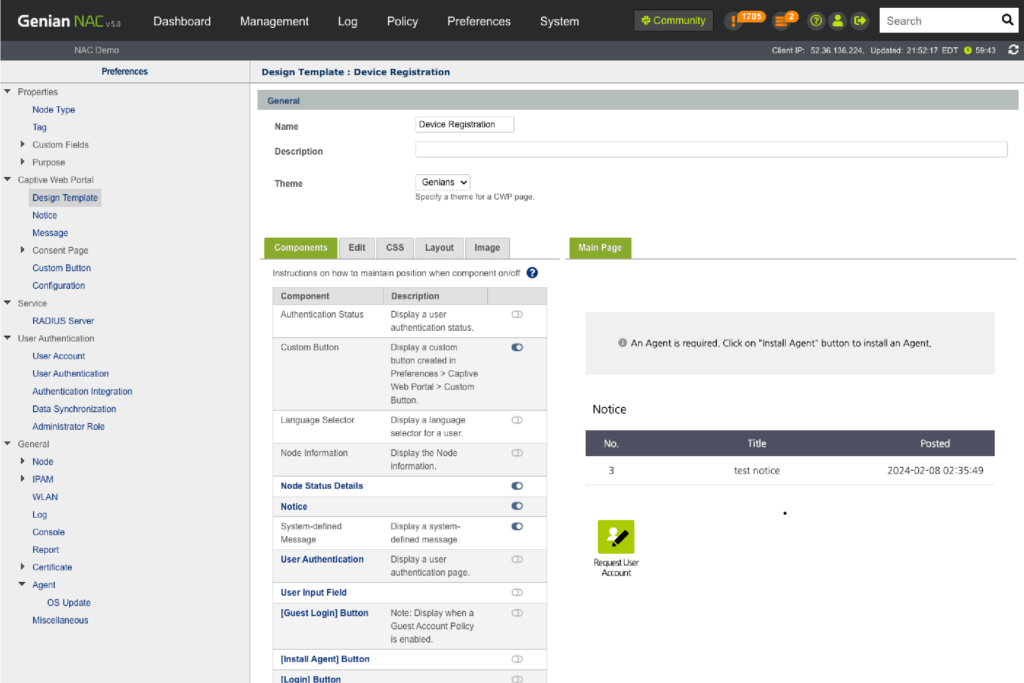

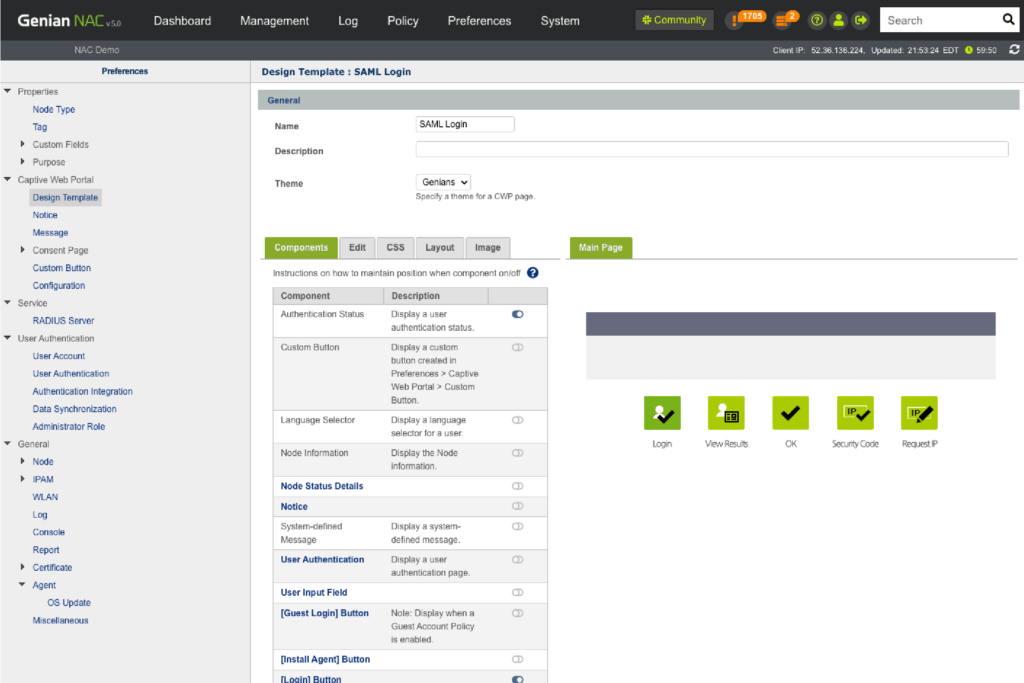

Mobil, Kendi Cihazını Getir (BYOD), Misafir

Nesnelerin İnterneti’nin (IoT) aşırı bağlantılı dünyasında, kuruluşlar hızla gelişen ve giderek karmaşık hale gelen mobil cihaz dalgasıyla başa çıkmak için Kendi Cihazını Getir (BYOD) girişimlerini uygulamakta zorluk çekmektedir. Dizüstü bilgisayarlardan tabletlere, telefonlardan akıllı saatlere, arabalara ve diğer akıllı cihazlara kadar uzanan bu çeşitlilik, ağ güvenliğini daha da karmaşık hale getirmektedir.

Genian NAC, nerede olursanız olun ve ağa hangi cihazları getirirseniz getirin, esnek ve güvenli ağ erişimi sağlar.

Ağa Katılım Süreci

- Kullanıcı kimlik doğrulamasını ve cihaz uyumluluk durumunu kontrol edin

- Kullanıcıları uyumluluğu sağlamaları için yönlendirin (Kendi kendine hizmet süreci)

- Rol tabanlı erişim kontrolü sağlayın

Güvenli Erişim Talebi

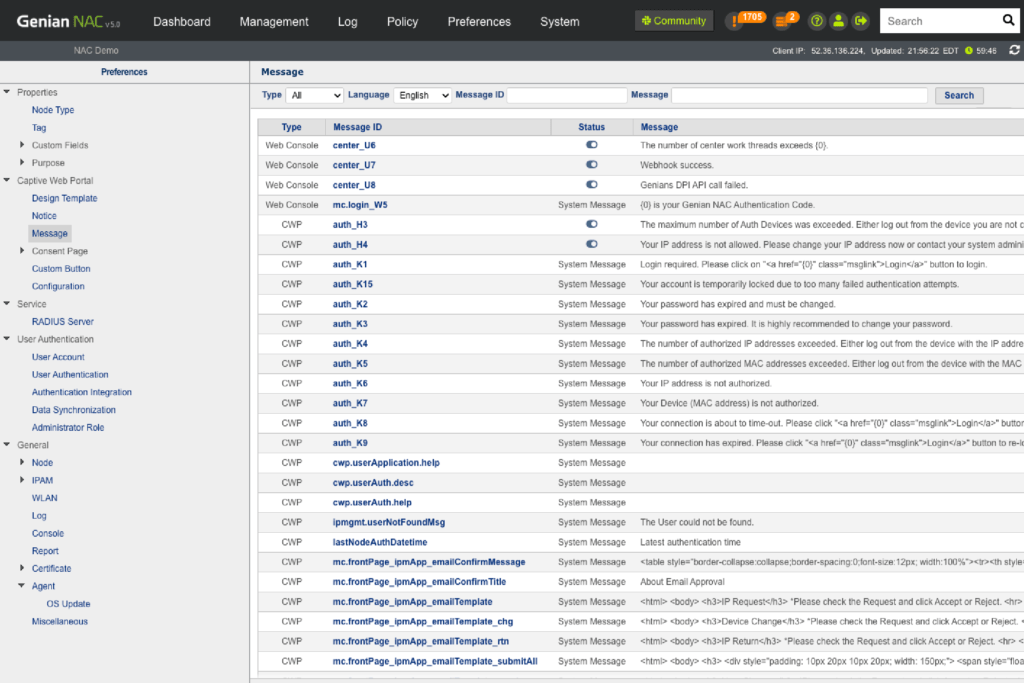

- Captive Web Portal hizmeti

- Yerleşik RADIUS sunucusu (802.1x)

- Kullanıcı kimlik doğrulama (AD, yerel veritabanı, RDBMS, Google G-Suite)

- Onay talep sistemi (Cihaz, IP, Kullanıcı, Çevre Birimleri)

Uç Nokta Güvenliği

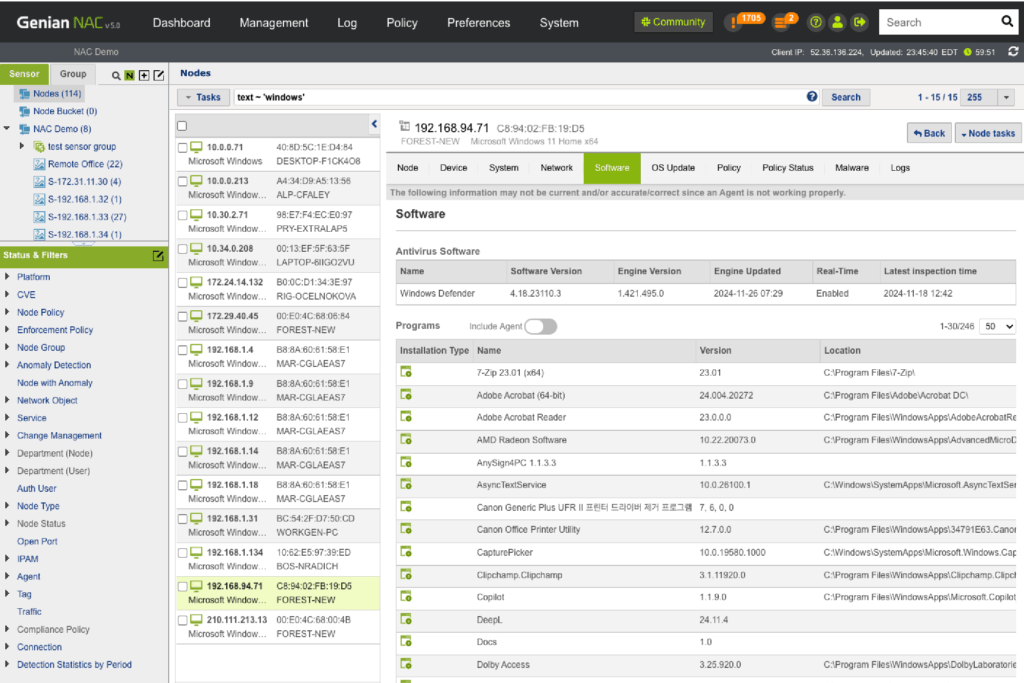

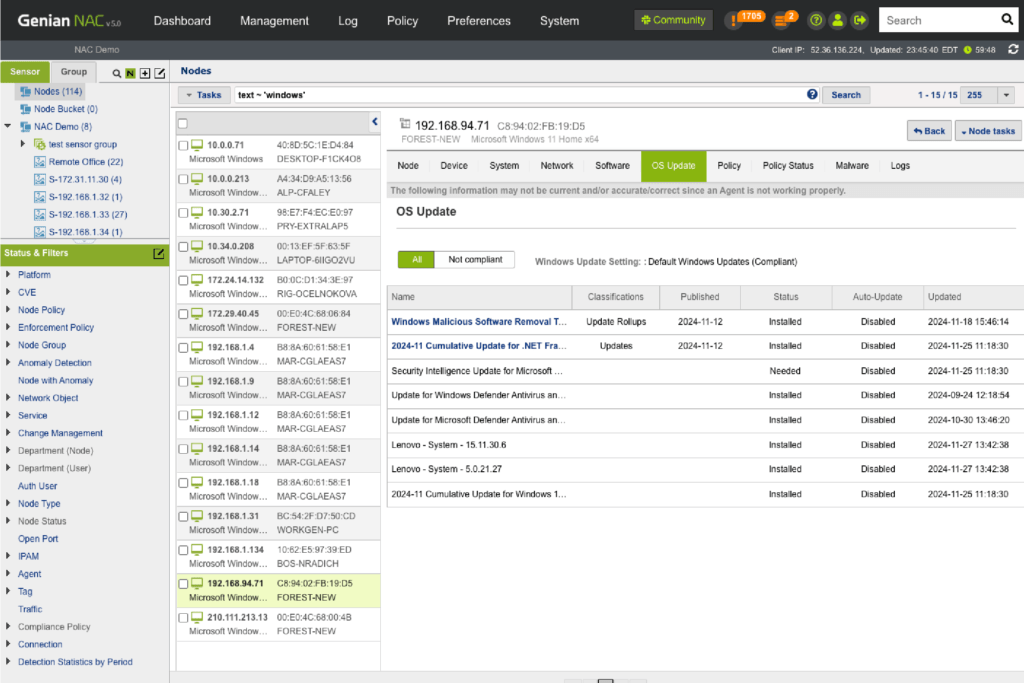

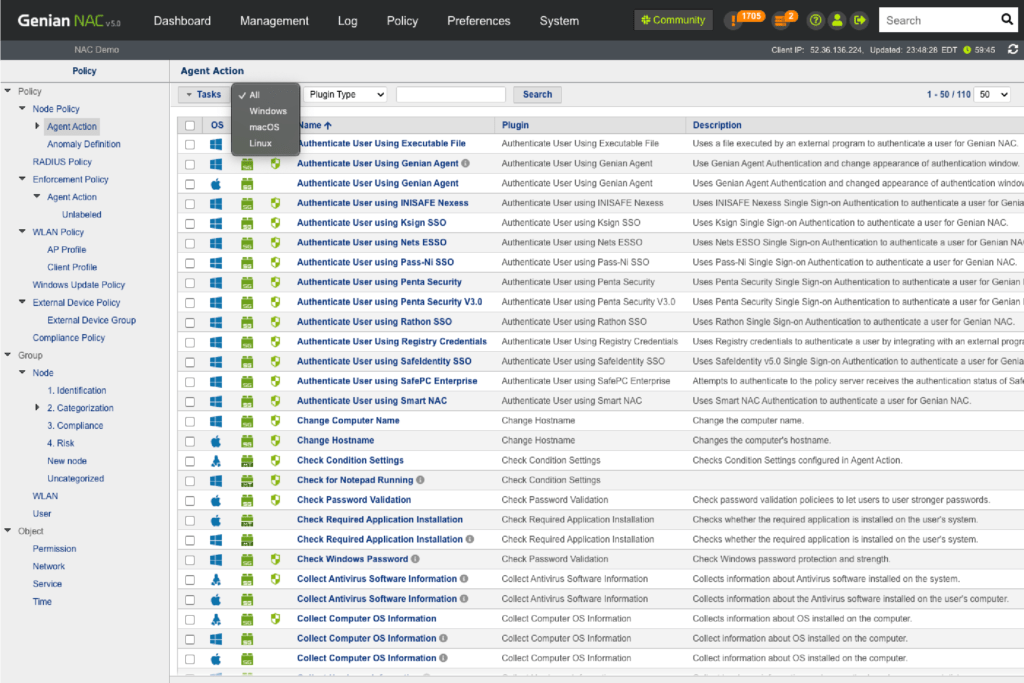

Tüm masaüstü yapılandırmalarını, uygulamaları, işletim sistemi güncellemelerini, çevre birimlerini, kablosuz bağlantıları ve daha fazlasını yönetin. Kurumsal cihazların yapılandırmasını otomatik olarak standartlaştırın ve bunları uzaktan denetleyin.

- Bilgisayar Adını Değiştirin

- Parola Doğrulamasını Kontrol Edin

- WMI kullanarak Sistem Bilgilerini Toplayın

- Windows Güvenlik Ayarlarını Yapılandırın

- İşletim Sistemi Güncellemelerini Denetleyin (İzolasyonlu ağlarda çalışır)

- 802.1X Kablolu Kimlik Doğrulamasını Yapılandırın

- Profil Ayarlarını Düzenleyin

- Antivirüs Yazılımı Ayarlarını Denetleyin

- DNS’i Kontrol Edin

- Harici Cihazları Kontrol Edin (ör. USB, Yazıcı)

- Internet Explorer Güvenlik Ayarlarını Yönetin

- Ağ Klasör Paylaşımını / Arayüzü / Trafiği Kontrol Edin

- Güç Seçeneklerini ve Ekran Kilidini Yönetin

- Kablosuz Bağlantı Yöneticisi sağlayın (Sıfır yapılandırma)

- Kablosuz Ağı (WLAN) Denetleyin

- Dosyaları Dağıtın

- TCP Bağlantılarını İnceleyin

- ARP Tablosunu Yönetin

- Yazılım Yükleyin / Kaldırın

- Betikleri (Script) Çalıştırın

- İşlemleri Sonlandırın

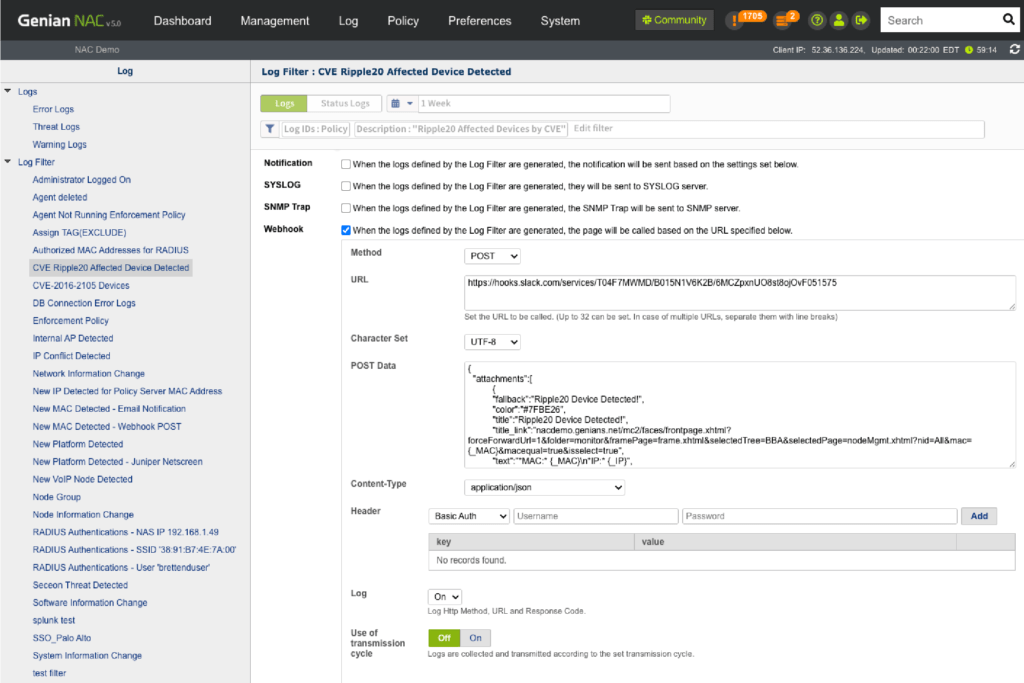

IT Güvenlik Otomasyonu

Genian NAC, birleşik politika uygulamasını sağlamak için geniş bir yelpazede BT güvenliği ve iş çözümlerini (Güvenlik Duvarı, VPN, IDS/IPS, VM, MDM, SIEM, APT, DLP, CRM/ERP vb.) entegre eder. Ayrıca, Webhook, REST API ve Syslog kullanarak özel entegrasyon desteği sunar.

Çevre Güvenlik Sistemi (Yeni Nesil Güvenlik Duvarı)

- Ver: Kullanıcı odaklı politikalar oluşturmak için IP–Kullanıcı bilgilerini paylaşır

- Al: Enfekte olmuş uç noktanın IP veya MAC adresini alır ve bu cihazı karantinaya alır

Tehdit Tespit Sistemi (SIEM, ATP, VA, EDR)

- Ver: IP bilgilerini (kullanıcı, geçmiş, platform) sağlar

- Al: Enfekte olmuş uç noktanın IP veya MAC adresini alır ve cihazı karantinaya alır

Kurumsal Mobilite Yönetimi

- Ver: Yeni cihaz bilgilerini sağlar

- Al: EMM aracısı yüklü değilse mobil cihazları engeller

Etkili Siber Savunma için Kritik Güvenlik Kontrolleri (CIS)

Siber güvenlik uyumluluğu ve risk yönetimi farklı önceliklerdir — ancak güçlü bir siber savunma sağlamak, her ikisinin de birlikte işlemesini gerektirir. Genian NAC, Kritik Güvenlik Kontrolleri (CIS) tarafından tanımlanan temel Kontrolleri doğrudan destekleyerek bu dengeyi güçlendirir.

CIS Kontrolleri, BT sistemlerini ve verilerini modern tehditlerden korumak için tasarlanmış, küresel olarak tanınan en iyi uygulamalardır. Genian NAC, kuruluşların güvenliği güçlendirmesine ve uyumluluk hedeflerine etkili bir şekilde ulaşmasına yardımcı olmak için ilk altı temel CIS Kontrolünün uygulanmasını destekler.

|

CIS Temel Kontroller |

PCI |

HIPAA |

ISO 27002 |

Cloud Security Alliance |

NIST |

NSA |

NERC CIP |

Saudi AMA |

|

Donanım Varlıklarının Envanteri ve Kontrolü |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Yazılım Varlıklarının Envanteri ve Kontrolü |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Sürekli Güvenlik Açığı Yönetimi |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Yönetici Ayrıcalıklarının Kontrollü Kullanımı |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Mobil Cihazlar, Dizüstü Bilgisayarlar, İstemciler ve Sunucularda Donanım ve Yazılımlar için Güvenli Yapılandırma |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

|

Denetim Günlüklerinin Bakımı, İzlenmesi ve Analizi |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

✓ |

Kesintisiz Güvenlik, Sıfır Aksama

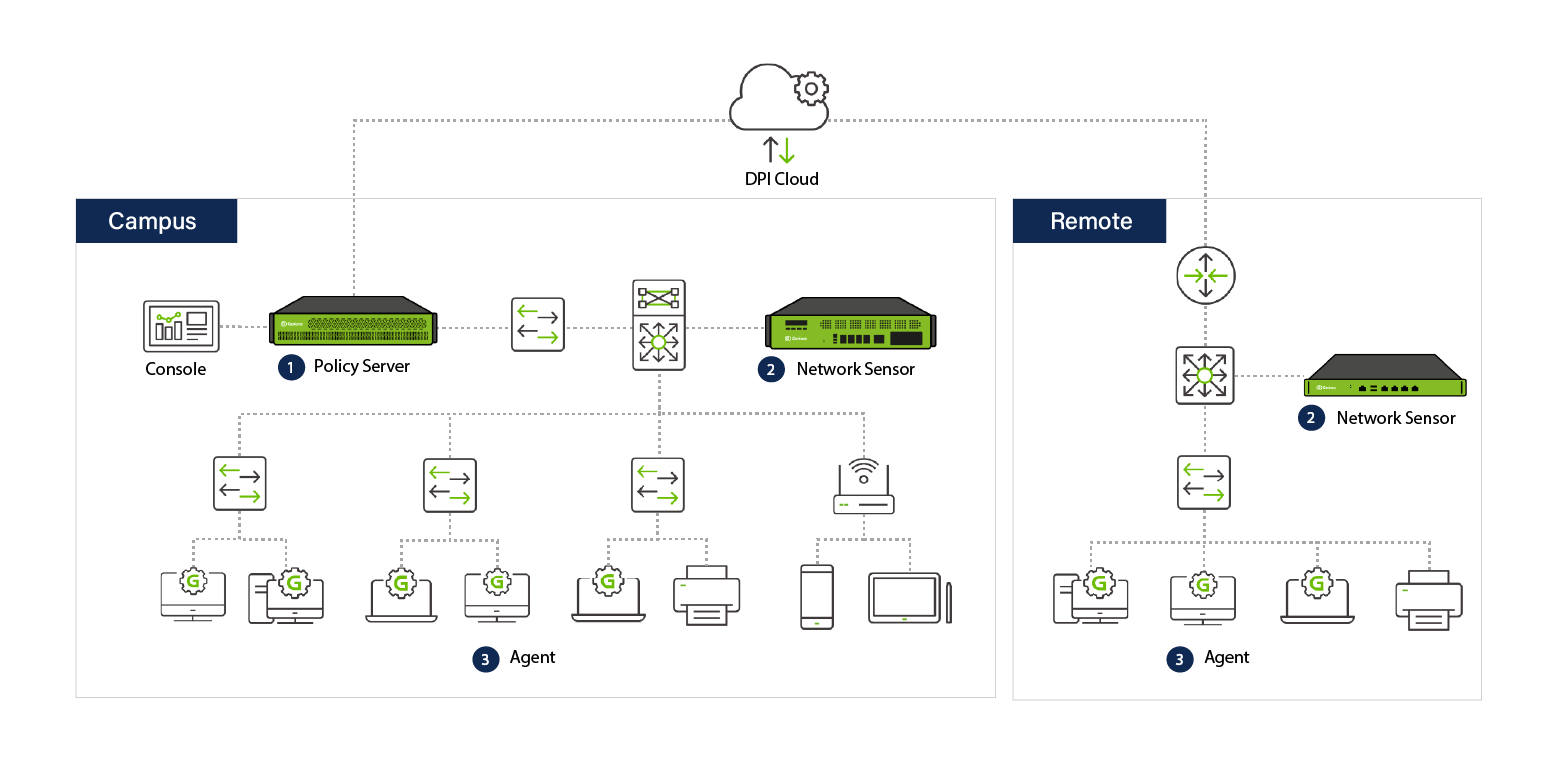

DPI Bulutu

Cihaz platformu bilgilerini bulut üzerinden gözden geçirip iyileştirin ve en doğru, en güncel cihaz platformu verilerini haftalık olarak Politika Sunucusuna iletin.

Politika Sunucusu

Ağ Sensörleri ve Aracılar tarafından toplanan Düğüm (Node) bilgilerine dayalı güvenlik politikaları oluşturun.

- Oluşturulan politikaları Ağ Sensörlerine ve Aracılara dağıtın.

- Erişim kontrolünü güvence altına almak için Ağ Sensörleri ve Aracılar ile iletişim kurun.

- Kullanıcı veritabanı ve üçüncü taraf güvenlik çözümleriyle entegre olun.

Ağ Sensörü

Ağdan Düğüm (Node) Bilgilerini toplayın ve erişim kontrol politikalarını uygulayın.

- Politika Sunucusundan belirlenen politikaları hedef Düğümlere (veya Düğüm gruplarına) uygulayın (veya zorlayın).

- Wi-Fi sinyallerini dinleyerek tüm SSID’leri tespit edin.

- Geçerli (kuruma ait) erişim noktalarına, komşu erişim noktalarına veya sahte erişim noktalarına kimin eriştiğini belirleyin.

- 802.1q Trunk Port desteği sağlayın.

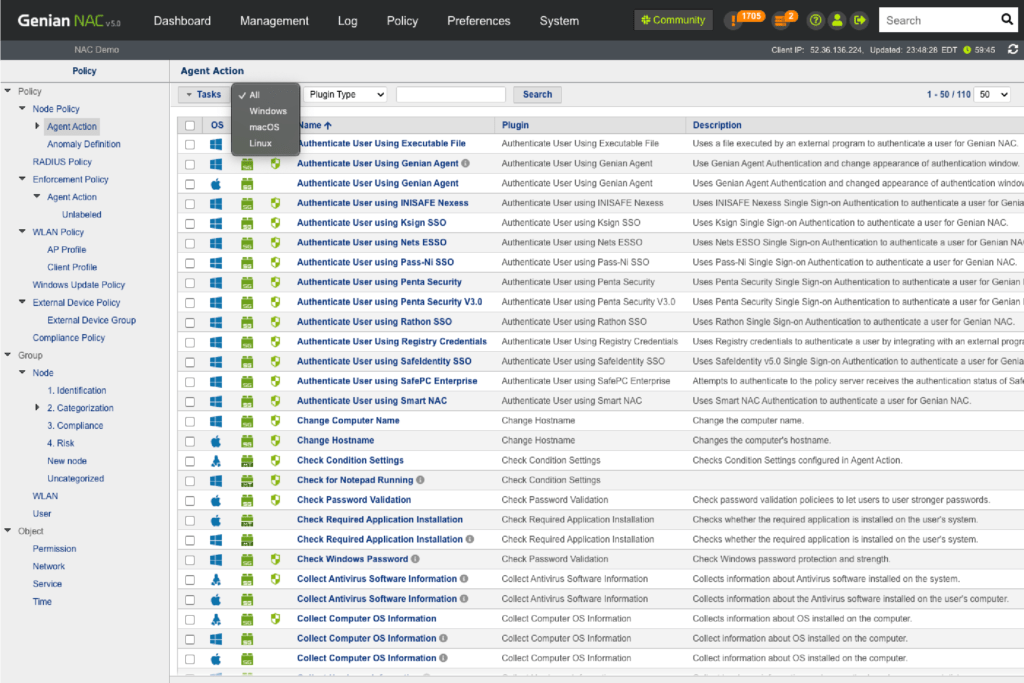

Aracı (İsteğe Bağlı)

Uç nokta sistemini (tüm kurulu donanım ve yazılımlar) ayrıntılı şekilde kontrol edin

- Eklentiler aracılığıyla hem politika uygulamasını hem de yönetim görevlerini gerçekleştirin.

- Ad-hoc modu, SoftAP veya internet paylaşımı (Tethering) gibi olası Wi-Fi etkinliklerini tespit etmek için daha geniş ve derin kapsam sağlamak amacıyla Kablosuz Sensör olarak çalışın.